Actu

Les clés d’une création de site web réussie et convaincante

Avoir un site internet convivial et efficace est devenu incontournable pour les entreprises. Il est utile pour développer votre notoriété, promouvoir vos services ou vendre vos produits. Un site web ...

High-Tech

Marketing

-

Pourquoi Voulez-vous venir travailler chez nous ?

Aujourd’hui, nous allons voir comment répondre à une question très courante dans un entretien d’embauche, qui est : « Pourquoi voulez-vous travailler avec nous ? » Cette ... -

Comment fonctionne le E-commerce ?

Le e-commerce est un processus de vente en ligne. Dans ce contexte, de nombreuses personnes physiques et morales ont recours aux différents schémas de ... -

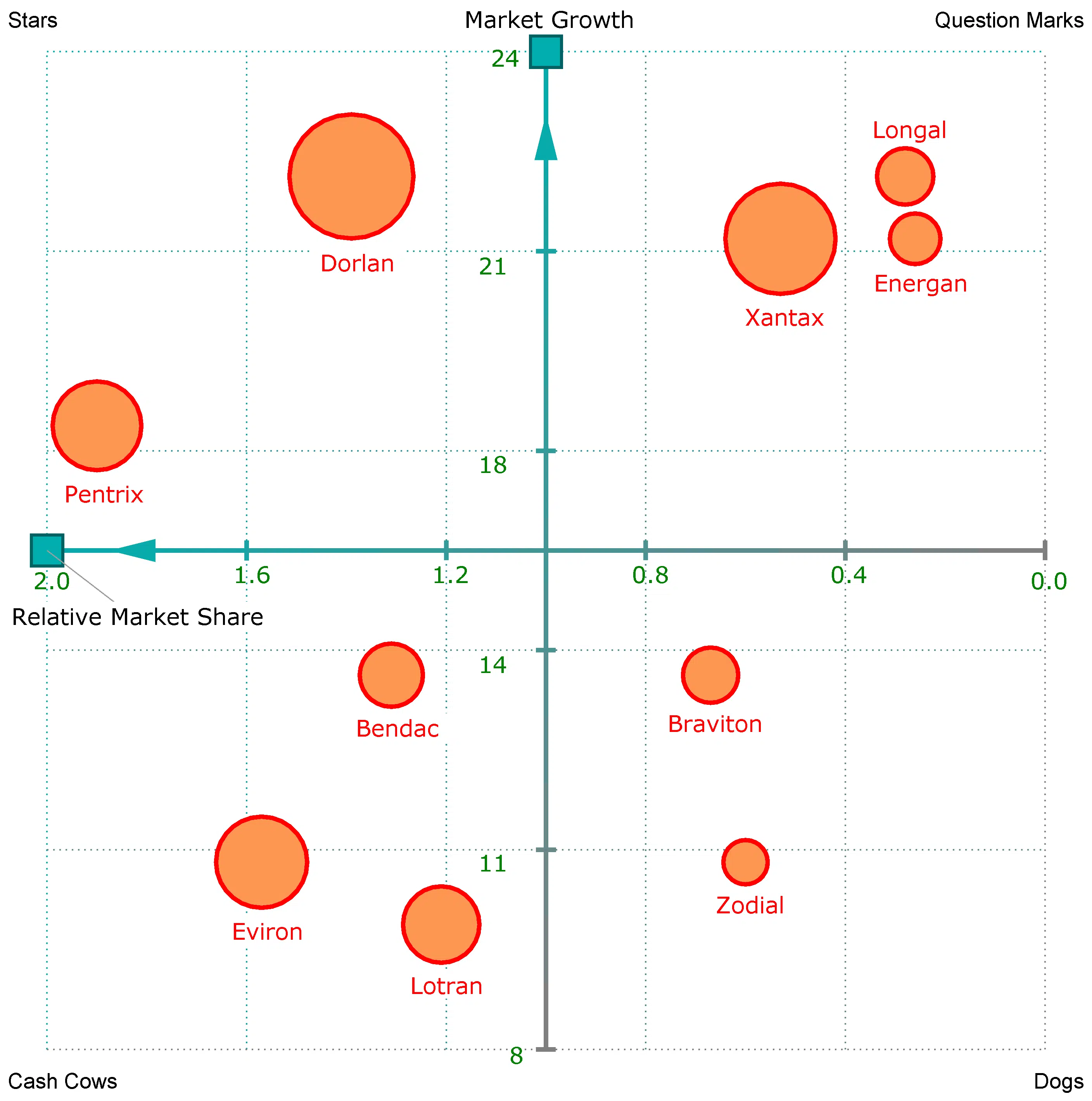

Comment analyser une gamme de produits ?

En 1960, les travaux de Jerome McCarthy ont jeté les bases d’un mix marketing 4P (prix, produit, communication et politique de distribution), selon lequel ... -

Inbound vs Outbound Marketing : quelle est la meilleure stratégie en 2024 ?

Avec l’apport des technologies du numérique, le paysage marketing B2C a été complètement bouleversé ces dernières années. Et dans ce contexte, les entreprises sont ...

SEO

Sécurité

Comment débloquer Windows Defender ?

Windows Defender ne peut-il pas être activé ? Ce problème est très fréquent et se produit le plus souvent lorsqu’un programme malveillant désactive définitivement l’antivirus. Vous pouvez ...

Bureautique

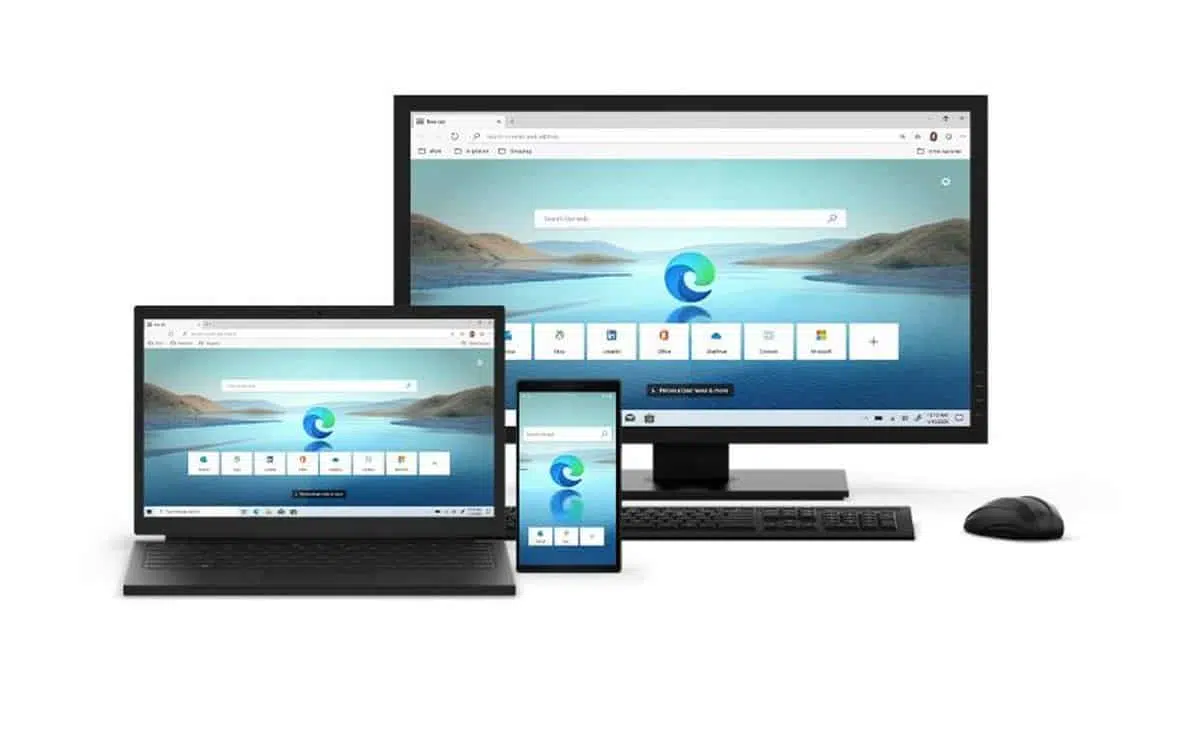

Quelle différence entre Microsoft et Microsoft Edge ?

Edge arrivera sur votre PC, que vous le voutiez ou non. Microsoft a indiqué que cette nouvelle version du navigateur sera installée par défaut dans la ...Comment récupérer l’encre d’une cartouche Epson ?

Chaque année, près de 70 millions de cartouches d’impression sont utilisées en France. C’est pour dire à quel point l’imprimante est un indispensable pour accomplir les ...Comment avoir 2 compte gmail sur iPhone ?

Si vous avez plusieurs adresses e-mail dans le même e-mail et que vous souhaitez utiliser le webmail, la gestion de la messagerie est souvent difficile : pour ...Comment aligner les cartouches d’encre HP pour une meilleure qualité d’impression

Pour avoir une impression de qualité, il est important de respecter le processus d’alignement des cartouches d’encre. Si vous avez une imprimante HP, sachez que vous ...