Actu

LES LOTERIES LES PLUS POPULAIRES EN EUROPE

Il existe de nombreuses loteries en Europe. Les loteries européennes disponibles en Europe peuvent être divisées en deux grandes catégories : la loterie locale (loterie nationale) et la loterie paneuropéenne. ...

High-Tech

Marketing

-

Comment fonctionne le E-commerce ?

Le e-commerce est un processus de vente en ligne. Dans ce contexte, de nombreuses personnes physiques et morales ont recours aux différents schémas de ... -

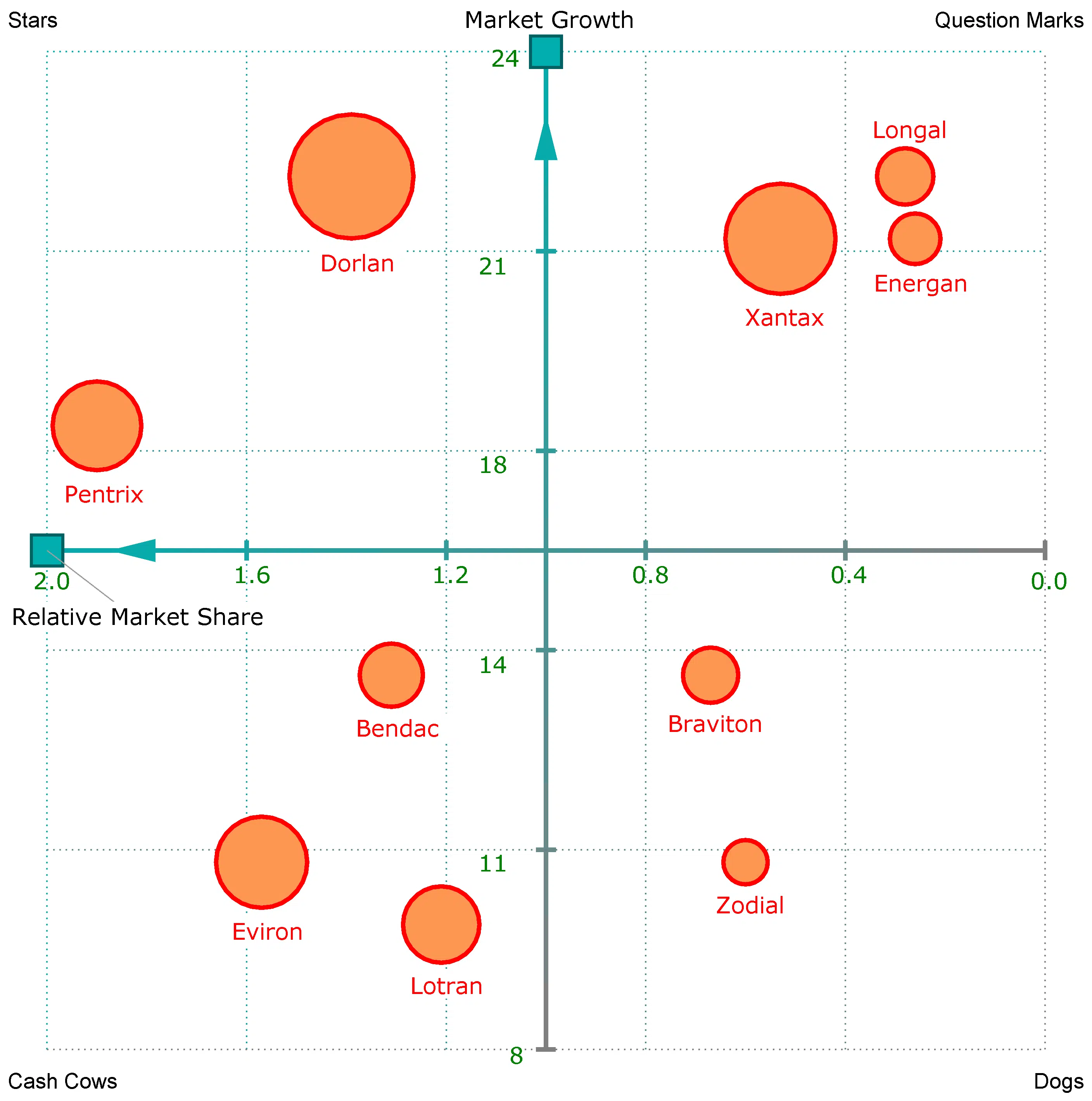

Comment analyser une gamme de produits ?

En 1960, les travaux de Jerome McCarthy ont jeté les bases d’un mix marketing 4P (prix, produit, communication et politique de distribution), selon lequel ... -

Inbound vs Outbound Marketing : quelle est la meilleure stratégie en 2024 ?

Avec l’apport des technologies du numérique, le paysage marketing B2C a été complètement bouleversé ces dernières années. Et dans ce contexte, les entreprises sont ... -

Comment optimiser ses campagnes Google Shopping pour booster ses ventes en ligne

Se démarquer sur Google Shopping est devenu incontournable pour les détaillants numériques. La plateforme offre une vitrine exceptionnelle pour exposer ses produits à des ...

SEO

Sécurité

Qu’est-ce que Norton Secure VPN ?

Norton fournit des solutions de cybersécurité depuis plus de 40 ans . C’est l’un des logiciels antivirus les plus vendus dans le monde. Nous voulions inévitablement ...

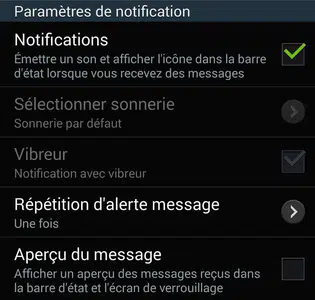

Bureautique

Comment avoir 2 compte gmail sur iPhone ?

Si vous avez plusieurs adresses e-mail dans le même e-mail et que vous souhaitez utiliser le webmail, la gestion de la messagerie est souvent difficile : pour ...Comment aligner les cartouches d’encre HP pour une meilleure qualité d’impression

Pour avoir une impression de qualité, il est important de respecter le processus d’alignement des cartouches d’encre. Si vous avez une imprimante HP, sachez que vous ...Les meilleurs logiciels de note et de prise de notes pour une organisation optimale

Dans une ère toujours plus numérique, garder une trace de vos pensées, idées et tâches peut devenir un défi. Heureusement, il existe une multitude de logiciels ...Les secrets pour créer des présentations PowerPoint dynamiques et captivantes

Dans un monde où les présentations visuelles sont devenues un outil crucial de communication, le besoin de maîtriser PowerPoint est plus pertinent que jamais. Pourtant, beaucoup ...